Home / cyber-security

La cybersecurity, o sicurezza informatica, è un campo che si occupa della protezione dei sistemi informatici, delle reti e dei dati da accessi non autorizzati, danni o attacchi informatici.

In un mondo sempre più interconnesso e digitalizzato, la cybersecurity è diventata cruciale per proteggere sia le informazioni personali che quelle aziendali da minacce sempre più sofisticate e diffuse.

sono una forma di manipolazione psicologica utilizzata dagli aggressori informatici per ottenere informazioni sensibili o ottenere accesso non autorizzato a sistemi informatici o informazioni riservate (ES. Phishing, Pretesti, pear Phishing, Social Engineering via telefono, Tailgating, Dumpster Diving.

In inglese la parola “sicurezza” può essere tradotta con due termini che hanno lievi differenze di significato.

La cybersecurity ha l’obiettivo di evitare danni ai sistemi, ridurre i rischi o, idealmente, eliminarli del tutto. In sintesi, la cybersecurity può essere definita come l’insieme di tutte le attività e operazioni messe in atto per proteggere i sistemi, sia digitali che fisici.

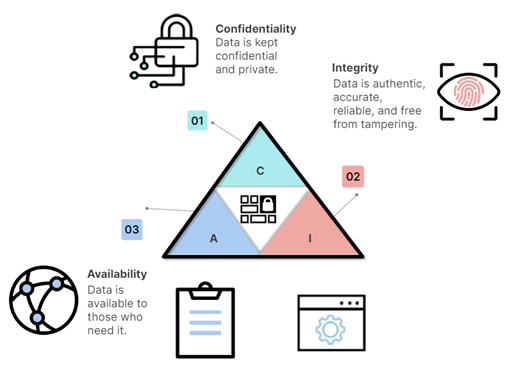

La cybersecurity pone le sue fondamenta su tre principi chiave, che possono essere rappresentati dalla cosiddetta triade CIA, ovvero:

Ciò significa che la combinazione delle misure prese a partire da ognuna di queste tre definizioni coincide con la modalità di gestione dei rischi, ovvero il sunto dei tre principi della sicurezza informatica porta alla configurazione di un sistema di sicurezza informatica efficace.

Ogni soluzione in ambito di sicurezza è quindi la miscelazione dei principi di confidenzialità, integrità e disponibilità dei dati informatici.

Si tratta di una strategia per tutelare la privacy informatica, proteggendo i dati durante tutto il loro ciclo di vita: creazione, immagazzinamento, trasmissione, diffusione e utilizzo. La confidenzialità mira a preservare la riservatezza dei dati da hacker e utenti non autorizzati, contrastando attacchi come il social engineering e l’errore umano. Il principio centrale è l’autorizzazione all’accesso ai dati. Per affrontare queste problematiche, la cybersecurity utilizza tecniche come la crittografia a doppia cifratura e l’autenticazione a due fattori (2FA).

L’integrità dei dati di un utente si riferisce alla protezione dei dati da manomissioni non autorizzate, garantendo che rimangano originali e non vengano modificati o cancellati. Per assicurare questa protezione, è necessario implementare policy di autenticazione che monitorino gli accessi e i tentativi di accesso. Altre soluzioni includono sistemi di Intrusion Detection, restrizioni di accesso e formazione degli utenti.

Il principio di disponibilità riguarda il diritto degli utenti di accedere alle risorse richieste senza interruzioni. Assicurare la disponibilità di un servizio significa impedire interruzioni durante il tempo definito e garantire che le risorse siano pronte per l’uso. Oltre alla protezione del software, è essenziale mantenere la continuità del servizio. Le principali minacce includono attacchi DoS, DDoS e ransomware. Le contromisure per tutelare la disponibilità dei dati comprendono backup, piani di disaster recovery e soluzioni firewall.

Bruce Schneier

Per garantire una sicurezza adeguata, è fondamentale intervenire su diversi fronti, implementando misure come la crittografia, l’uso di firewall, l’aggiornamento costante dei software, e il backup dei dati. Il monitoraggio continuo e la formazione degli utenti sono altrettanto essenziali. Oltre a queste pratiche, è indispensabile adottare azioni come l’uso di password complesse, la limitazione degli accessi ai dati sensibili e la vigilanza sull’attività di rete. Intervenire in modo sistematico su server, dispositivi e reti è cruciale per una difesa solida e duratura.